Dans ce contexte, nous avons récemment été témoins d’un email de phishing dans lequel des cybercriminels se font passer pour OVH. Cela a été pour nous l’occasion d’analyser l’attaque et la technologie sous-jacente.

Dans cet article, nous allons vous présenter en détail l’attaque et comment s’en prémunir. Nous creuserons également les techniques utilisées pour déjouer les filtres anti-phishing qui permettent à ces emails frauduleux d’arriver directement dans votre boite email.

Explication de l’attaque

OVH est une société française qui fournit des services parmi lesquels l’hébergement ou l’enregistrement de noms de domaines.

L’attaque de phishing en question a pour but d’utiliser l’identité d’OVH et prétexter la suspension du nom de domaine de la victime dans la journée.

Afin d’éviter cela, la victime se voit demander de payer immédiatement la facture dont le lien est justement mis à disposition dans le corps de l’email.

Bien évidemment, le lien pointe vers un site frauduleux, amenant directement à un formulaire de paiement permettant de saisir les informations de sa carte bancaire.

La victime, en entrant ses informations, se retrouve alors coincée sur une page simulant la confirmation 3D Secure.

Enfin, elle se verra bloquée et mettra donc fin à l’interaction.

Jouer sur l’urgence

C’est une tactique psychologique bien connue des hackers comme des services marketing. Jouer sur l’urgence, c’est pousser la prise de décision.

La suspension du nom de domaine implique l’indisponibilité du site Internet de la victime et donc potentiellement des conséquences économiques ou réputationnelles pour cette dernière.

Se faire passer pour OVH

Ici, tous les éléments sont travaillés pour faire croire à une communication officielle d’OVH : les logos de l’email, le code couleur de la page de paiement et même le logo OVH Cloud vous accueillant avant le chargement de la page de paiement!

Un logo "OVHcloud" est affiché sur la page avant le formulaire de carte bleue.

Comment détecter le phishing ?

Certains emails demandent une action critique : telle qu’entrer des informations personnelles, payer une facture, effectuer un virement, ouvrir une pièce jointe ou transmettre une information.

Aussi anodin que l’email puisse paraître, ce type d’action peut avoir de graves conséquences.

Lorsqu’un email demande une action critique de votre part, vous devez faire preuve de suspission et de discernement et adopter un comportement prudent.

La première chose qui doit vous mettre la puce à l’oreille est qu’il est curieux de recevoir un mail aussi urgent avec des menaces de suspension sans précédent.

En effet, si la date de renouvellement de votre domaine approche, vous devriez savoir combien de temps il vous reste, voir même avoir mis votre domaine en renouvellement automatique, ce qui rend ce type de mail pour le moins inattendu.

Ensuite, il existe des points observables facilement pour prouver la fraude. Dans notre cas :

- Ôtez tout doute sur le statut de votre nom de domaine. Connectez-vous manuellement — sans cliquer sur le lien fourni par l’email — sur votre tableau de bord OVH pour vérifier le statut de votre nom de domaine et celui de vos créances. Il recommandé d’appeler OVH si le doute subsiste : l’idée étant de contacter directement OVH par des canaux de communications que vous contrôlez plutôt que de vous y rendre par des moyens fournis via un email suspect.

- Dans l’email, vérifiez toujours l’expéditeur. Dans notre cas, l’expéditeur de l’email n’est pas OVH, le nom de domaine ne correspond pas.

En observant l'adresse email de l'expéditeur, on se rend compte qu'il ne s'agit pas d'OVH

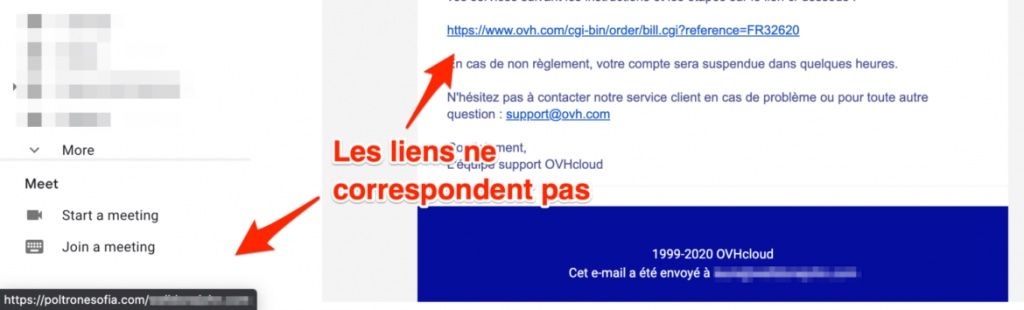

- Toujours dans l’email, survolez avec votre souris le lien vers le formulaire de paiement : le lien n’est d’aucune manière semblable au lien qui est écrit dans l’email

En survolant le lien avec la souris, on voit que les domaines ne correspondent pas

Idéalement, ces étapes vous suffisent et vous passez à l’étape suivante : signaler l’email comme frauduleux.

Si vous savez ce que vous faites et que vous êtes curieux, vous pouvez aussi cliquer sur le lien pour voir ce qui se cache derrière.

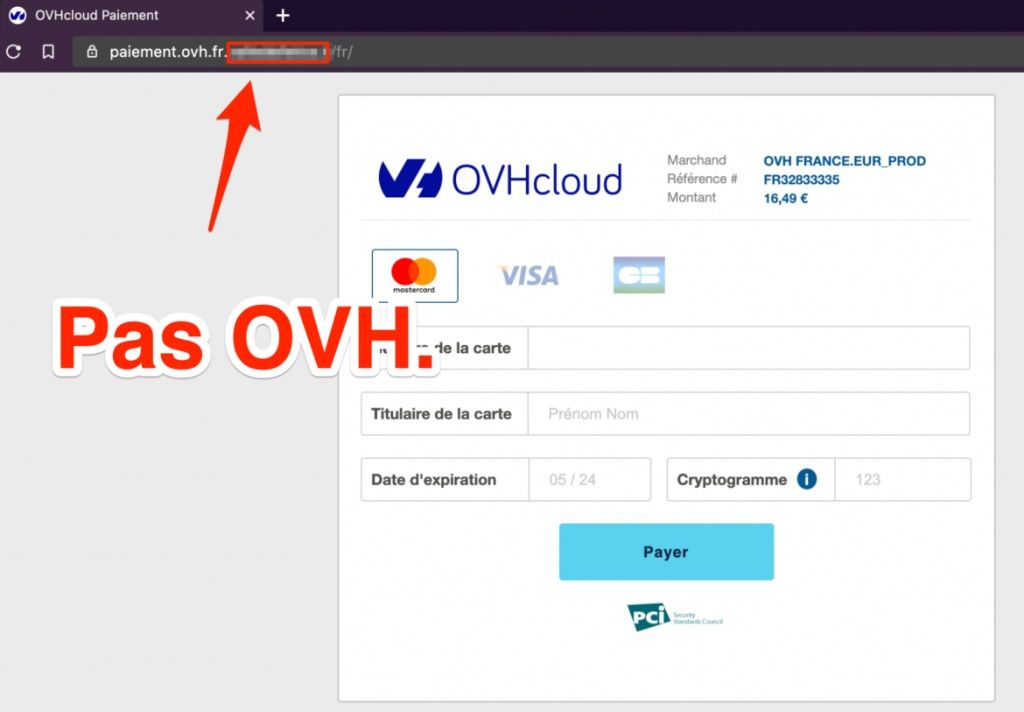

Une fois sur la page, vous vous rendez compte, une nouvelle fois, que le nom de domaine n’appartient pas à OVH.

L'adresse du formulaire de paiement contient le mot "OVH" mais n'est en aucun cas un domaine OVH.

Vous noterez que le certificat SSL — le petit cadenas à gauche de la barre d’adresse — indique que votre connexion avec le site est sécurisée. En revanche, attention, il n’implique en rien qu’il s’agit d’un site légitime. En réalité il vous informe simplement que vous échangez vos informations de manière chiffrée… avec un cybercriminel.

Comment auriez-vous réagi? Comment vos collaborateurs auraient réagi ? Auraient-ils compromis votre sécurité ?

Pour en avoir le coeur net, testez-vous, testez-les! Notre test de phishing est conçu pour cela et vous permet d’observer le comportement de vos collaborateurs en situation réelle.

Le bon comportement quand on reçoit ce type d’email de phishing

Une fois détectée il faut sans perdre de temps signaler l’attaque pour empêcher sa propagation.

En entreprise, nous formons les collaborateurs à rapporter l’email aux services compétents — direction informatique ou de la sécurité — afin de prévenir tous les autres collaborateurs et ainsi limiter la propagation de l’attaque.

Dans le cas d'une attaque de masse, visant des individus privés, il suffit d'utiliser la fonctionnalité de signalement de votre boite mail.

En cliquant sur “Rapporter comme hameçonnage”, vous signalez les emails frauduleux et permettez également de ralentir la progression et les chances de succès de l’attaque auprès d’autres personnes.

Signalez comme phishing tous les emails suspects et prévenez entourage si besoin afin de vos données et celles d’autres utilisateurs qui seront peut être moins attentifs que vous.

Analyse technique détaillée

Chez Arsen, nous créons des campagnes de phishing afin de former les collaborateurs à adopter et intégrer les bons comportements en situation réelle et sur le long terme.

Ainsi, nous suivons de près les techniques employées par les cybercriminels pour outrepasser les détecteurs de spam et phishing.

Pour cette partie nous allons développer les techniques utilisées dans le cadre de l’attaque pour déjouer les protections techniques et répondre à la question : comment ce type de campagne déjoue-t-elle les filtres anti-phishing ?

Plusieurs noms de domaines et hébergements pour une seule attaque

On observe que plusieurs noms de domaines et serveurs sont utilisés pour cette attaque.

Si nous cliquons sur le lien de l’email, nous sommes envoyés vers un premier domaine (A) qui nous redirige vers un domaine (B) qui a son tour charge une iFrame — l’insertion du contenu d’un autre site — depuis un domaine (C).

Le formulaire de capture de la carte bancaire — pièce essentielle de l’attaque — est chargé depuis le domaine (C), dernier domaine de la chaîne, plus loin pour être scanné par les outils de protection.

L'âge des noms de domaines varie.

Un domaine qui bénéficie de plusieurs années d'existence permet en général de bénéficier de sa réputation positive, surtout lorsqu’un site légitime l’a utilisé.

Ici nous avons :

Date de création et de dernière modification des noms de domaine de l'attaque

DomaineCréationModification propriétaireSociété d’enregistrementA24/12/201725/02/2020Register.it (Italie)B18/02/202018/02/2020Aruba.it (Italie)C15/10/201915/10/2019Regiter.it (Italie)Date de création et de dernière modification des noms de domaine de l'attaque

Concernant l’origine de l’attaque, nous n’apprenons pas grand chose ici : les domaines sont italiens mais le français des contenus est impeccable et des morceaux du code source des pages contiennent du français.

On peut observer du franglais dans le code source, très probablement récupéré d’une plateforme de paiement car il n'y a pas de carte Amex sur le formulaire visible.

Obfuscation des contenus

Afin d’outrepasser la détection des logos et des contenus suspects, les éléments de la campagne de phishing sont chiffrés.

Certains caractères de l’email sont encodés en Quoted-Printable:

Chiffrage Quoted-Printable de “Pоur lе réасtіνеr, on vous invite à remplir manuellement le formulaire de”

Le code source de la page est encodé en Base64 afin de ne pas être immédiatement lisible par les outils de détection.

Les images sont elles aussi chiffrées en Base64, ce qui rend la détection de logos — et donc la détection d’usurpation d’identité — plus complexe.

Enfin, la police d’écriture est elle aussi encodée en base64. Cela permet de réduire les chances de détection de vol d’identité visuelle.

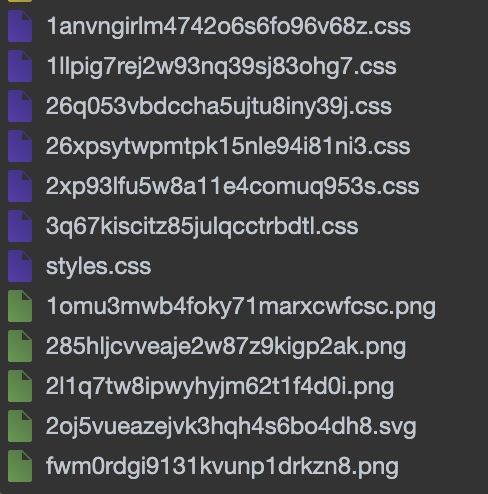

Noms de fichiers aléatoires

Afin de brouiller les pistes, les ressources nécessaires à l’affichage des pages web ont des noms générés aléatoirement.

Fichiers image et CSS avec des noms inintelligibles

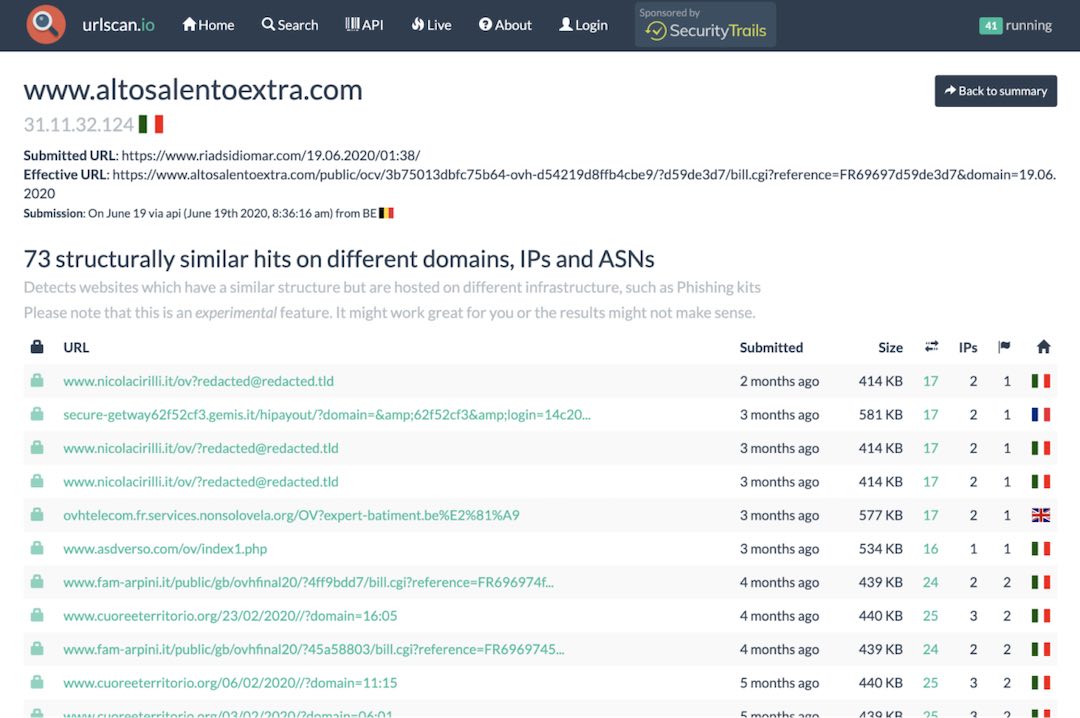

Pour aller plus loin

En cherchant un peu, nous avons retrouvé des traces de cette arnaque qui dure depuis quelques temps déjà :

Attaques similaires détectées sur URLScan.io

On retrouve là encore une forte prédominance des noms de domaines italiens.

Conclusion

Cet article illustre parfaitement une technique de phishing permettant de collecter des numéros de carte bleu.

Ces numéros de carte pourront être utilisés sur des sites n'activant pas la norme 3DSecure ou revendus au marché noir.

Cette attaque, bien qu’ayant des éléments suspects facilement détectables, risque fort de fonctionner si la victime n’est pas attentive ou un minimum entraînée à la repérer.

N’oublions pas que le motif est plausible, le texte ne contient pas de fautes d’orthographe et les anti-spams ne sont pas déclenchés. Il est par conséquent très facile de se faire avoir alors que nous traitons beaucoup d'emails en peu de temps.

Comment se protéger efficacement de ce type d'attaque ? Le seul véritable rempart est l'acculturation globale et l'entrainement des collaborateurs.

Chez Arsen, nous combinons simulation et e-learning pour permettre l'adaptation et l'acculturation des sociétés et faire des collaborateurs un élément actif de la protection des entreprises plutôt qu'une faille de sécurité.