Après avoir vu comment sécuriser sont télétravail à domicile, nous allons maintenant parler des situations de mobilité : le télétravail à l’extérieur.

Les ordinateurs portables fleurissent sur les terrasses de cafés et il n’est pas désagréable de répondre à quelques emails entre deux rendez-vous tout en sirotant une boisson fraîche.

Entre la démocratisation du télétravail et les conditions qui ne sont pas toujours évidentes à domicile : petites surfaces, activités du foyer, etc. travailler depuis un café ou un coworking est pratique courante.

Cependant, cela n’est pas sans risque.

Dans cet article, nous allons expliquer les risques encourus ainsi que des moyens simples et efficaces de vous en prémunir.

Les réseaux WiFi ouverts

La plupart des cafés, bars et restaurants proposent des réseaux WiFi afin de faire bénéficier leurs clients d’une connexion Internet digne de ce nom.

La pyramide de Maslow revue au 21e siècle.

Quels sont les risques ?

Le problème de ces réseaux est qu’ils sont faiblement sécurisés et permettent à n’importe qui de s’y connecter. Même s’il y a un mot de passe, il suffit de le demander au personnel de l’établissement pour s’y connecter.

Une fois sur le réseau, un attaquant peut plus facilement intercepter les échanges de données qui y circulent.

L’attaque la plus courante est celle qu’on appelle un “Man in the Middle” : à un moment donné, une personne mal intentionnée intercepte les échanges de données entre l’ordinateur de la victime et Internet.

Cela est rendu possible parce que vous êtes connecté au même réseau que lui.

Si votre connexion n’est pas cryptée, les données peuvent être lues et modifiées.

Comment se prémunir du risque que posent ces réseaux ouverts ?

La première chose à faire lorsque vous êtes sur un réseau que vous ne connaissez pas et accessible au public est de crypter les échanges de données entre votre poste et Internet.

Pour cela, les VPN — Virtual Private Network — sont parfaits.

Schéma de fonction d'un VPN (fiche Wikipedia)

Dans un cadre professionnel, votre entreprise peut vous en proposer ou même vous en imposer un.

Si votre entreprise n’en a pas ou que vous êtes indépendants, il existe de nombreuses solutions comme Private Internet Access ou NordVPN qui vous permettent de bénéficier de ce niveau de sécurité pour une modique somme.

Une autre solution est de partager la connexion Internet de votre téléphone avec votre ordinateur. Votre téléphone va créer un réseau WiFi dont vous serez le seul utilisateur.

Vérifiez qu’il y a un mot de passe fort et une encryption de type WPA2 afin que d’autres personnes ne puissent pas se connecter à votre téléphone.

Le bémol de cette solution est qu’elle requiert un forfait permettant suffisamment de transfert de données et de bénéficier d’une bonne réception là où vous vous trouvez.

Les portails captifs

La loi française oblige les établissements qui fournissent un accès à Internet à garder une trace des activités conduites par leurs utilisateurs (Code des postes et des communications électroniques - Article R10-13).

C’est pour cette raison que les hôtels ou des chaînes de cafés comme Starbucks mettent en place ce qu’on appelle un “portail captif” :

Le portail captif de Starbucks

L’attaque du faux portail captif

Un cybercriminel peut créer un faux portail captif pour récupérer des données sensibles.

Avec un routeur portatif, il peut forcer votre ordinateur ou téléphone à se connecter à son réseau WiFi plutôt que celui de l’établissement dans lequel vous vous trouvez puis vous présenter un faux portail.

Premièrement, l’attaquant récupère des adresses emails par le portail captif, puisque c’est la donnée qui est collectée à minima.

Deuxièmement, il peut récupérer des informations spécifiques en fonction du lieu de l’attaque comme le numéro de chambre d'hôtel, des mots de passes si le portail propose un compte membre.

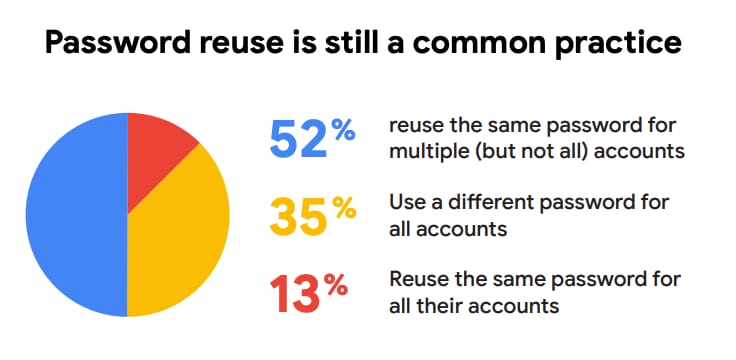

Il y a aussi de grandes chances qu’à partir du moment où un mot de passe est récupéré, l’attaquant puisse essayer ce mot de passe ou ses variations sur d’autres sites et applications.

En effet, les mots de passes sont encore trop souvent réutilisés à travers plusieurs plateformes.

Source : Google

Comment se protéger des faux portails ?

Il est difficile de détecter un faux portail mais on peut tout de même adopter des mesures préventives.

Premièrement, si vous êtes confrontés à un portail captif, qu’il soit légitime ou non, vous êtes sur un réseau faiblement sécurisé et devriez utiliser une solution d’encryption comme un VPN (voir point précédent).

Il est possible que celui-ci ne parvienne pas à se connecter avant que vous ayez saisi les informations demandées, néanmoins pensez à le connecter dès que possible.

Deuxièmement, un portail captif n’est pas censé vous demander plus que votre email et cocher quelques cases d'acceptation des conditions générales d’utilisation.

S’il y a des demandes plus complètes et que d’autres informations sont demandées, il peut être bon de demander au personnel de l’enseigne où vous vous trouvez si cela est normal et quel usage est fait des données.

Si les réponses ne vous satisfont pas, utilisez votre forfait mobile ou entrez de fausses informations dans le formulaire du portail captif — ce qui est probablement contraire aux CGUs mais réduira votre risque.

Le non-verrouillage des postes de travail

Lorsqu’on passe quelques heures assis devant son ordinateur à un café, il y a un moment où on a envie de bouger. Que ce soit pour se dégourdir les jambes, passer un appel, aller aux toilettes, il est possible que vous laissiez votre ordinateur sans surveillance quelques instants.

Si vous ne verrouillez pas votre ordinateur, il est possible d’utiliser votre ordinateur en votre absence, vous courez de nombreux risques :

- La donnée qu’il contient est accessible et peut être extraite ou corrompue

- Les applications auquel votre navigateur a accès et est automatiquement identifiée (emails, Facebook, LinkedIn, …) sont accessibles par un utilisateur potentiellement malveillant

- Il est possible d’y installer des malwares très rapidement en y branchant une clé USB par exemple

Vous retrouvez votre ordinateur sans vous douter que quoique ce soit a changé or votre ordinateur est maintenant compromis.

Optez pour le réflexe systématique de verrouiller votre ordinateur lorsque vous n’êtes pas devant.

En plus de cela, configurez votre ordinateur portable pour qu’il se verrouille dès que vous le fermez physiquement : cela vous permet d’adopter le réflexe de le fermer si vous n’êtes pas confortable avec les raccourcis clavier pour le verrouiller.

Les clés USB

De nombreux coffee shops ou coworking proposent des imprimantes et scanners ainsi que des clés USB pour y transférer des documents.

Cela amène deux risques principaux :

- L’infection par des malwares pouvant être présents sur la clé

- La fuite de données sensibles lorsqu’on oublie de supprimer des éléments scannés ou à imprimer

La meilleure méthode pour prévenir ces risques est d’avoir sa propre clé USB que l’on formate régulièrement. Cela évite de laisser traîner des documents sensibles sur des clés qui circulent librement et s’assurer de l’intégrité de son contenu.

Le partage de fichiers par WiFi

Certains réseaux WiFi autorisent le partage de fichier par WiFi. Cela peut être l’occasion pour un attaquant de tenter de vous partager un malware et compromettre votre sécurité.

La solution de protection est simple : ne jamais accepter des fichiers non sollicités, encore moins lorsqu’ils proviennent d’une source inconnue.

Le vol

Que ce soit à la tire en terrasse ou par des pickpockets lors d’un moment d'inattention, le vol représente une menace réelle.

Il n’y a malheureusement pas de solution miracle :

- soyez attentif autant que possible

- évitez d’être directement sur la rue avec beaucoup de passage, emplacement propice pour un vol à la tire

- Vérifiez l’encryption du disque dur et le verrouillage automatique de votre ordinateur portable, peu de chance que le voleur le laisse ouvert au moment du vol : cela permet de sécuriser vos données même si le voleur réussit son acte

- Adoptez une bonne stratégie de sauvegarde pour pouvoir restaurer rapidement vos données

- Assurez votre ordinateur contre le vol s’il vous appartient

Le shoulder-surfing

Le shoulder-surfing, ou le fait d’observer l’écran et/ou le clavier d’une victime pour extraire de l’information est quelque chose dont il faut se méfier fortement dans les endroits publics.

En effet, de nombreuses personnes peuvent vous observer taper vos mots de passes et vous connecter sur des sites sensibles (banque, portail email, etc.).

De plus, de nombreux établissements sont sous vidéo surveillance et il est difficile de connaître les intentions des personnes ayant accès aux enregistrements ainsi que le niveau de sécurité ou de compromission de ces caméras.

Il est tout à fait possible que ces caméras ne soient pas sécurisées et qu’un cybercriminel ait accès au flux vidéo.

Pour se prémunir de ce risque, il faut être conscient de qui peut voir votre écran et clavier à tout moment.

Choisissez un endroit si possible où les caméras de surveillance ne pointe pas directement sur votre écran.

Protection sur-mesure contre le shoulder-surfing

Baisser la luminosité de votre écran pour le rendre moins lisible est aussi une solution, surtout lorsque vous visionnez des informations confidentielles.

Conclusion

Les espaces de coworking ou les cafés, qu’ils soient utilisés comme bureaux d’appoint ou solution long-terme, amènent un besoin d’adaptation tant au niveau des outils technologiques qu’au niveau des habitudes d’utilisation.

Comme nous l’avons vu, les risques sont nombreux mais on peut s’en prémunir en adoptant les bons comportements et en ayant le bon équipement.

Vérifiez que vous avez ces éléments en tête et que vous possédez les outils nécessaires à la bonne exploitation de ces endroits, cela vous permettra de profiter de la qualité de vie qu’ils permettent en toute sécurité.