Depuis les balbutiements du phishing à aujourd’hui, presque 30 années sont passées avec une constante évolution des techniques utilisées par les cybercriminels.

Ces fraudeurs sont d’ailleurs en activité depuis bien plus longtemps que l’apparition des premiers e-mails de phishing : du télégraphe au XIX siècle en passant par le téléphone et le minitel jusqu’à Internet aujourd’hui, les nouveaux usages ont toujours été pris pour cible.

Le phishing est avant tout un vecteur d'attaque, à l’image de l’employé qui décide de saboter un système (menace interne), le phishing est une menace externe où l’e-mail est utilisé comme vecteur d’attaque. Une grande partie des cyberattaques d’aujourd’hui (botnet, ransomware, malware, etc.) use de l'ingénierie sociale et du phishing afin d’arriver à leurs fins.

Les origines du phishing

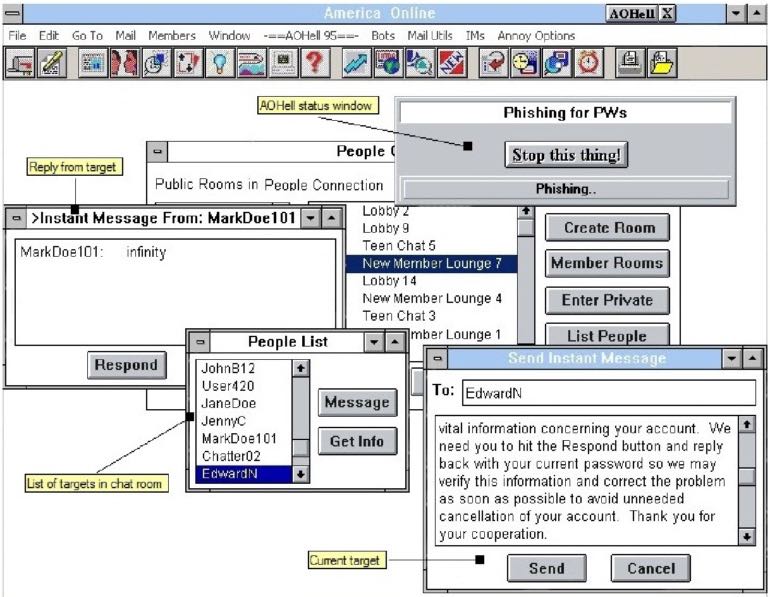

Il est courant de dater l’apparition du phishing dans les années 90, précisément en 1995 lorsque qu’un adolescent de 17 ans développe AOHell, un programme qui permet de voler les mots de passe des utilisateurs d'AOL.

C’est d'ailleurs à cette même époque que le mot-valise « phishing » est né, de la fusion de phreaker (pirate téléphonique) et fishing (pêche). En français, ce mot deviendra « hameçonnage » en 2004 bien que l’anglicisme « phishing » reste aujourd’hui largement utilisé.

AOHell

En 1994, AOL comme bien d’autres, n’avertissait pas ses utilisateurs quant aux dangers du phishing.

La méthode d’attaque d’AOHell était simple et efficace :

- Obtenir un compte AOL anonyme en le créant à l'aide d'un faux compte bancaire, ou utiliser un compte qui a été volé lors d'une précédente attaque

- Créer un pseudonyme sur le nouveau compte

- Écrire le message de « phish » qui explique aux utilisateurs la nécessité de vérifier leurs mots de passe ou informations de facturation. Par exemple: « Bonjour, je suis un modérateur du salon. En raison d'un problème avec nos enregistrements, nous avons besoin que vous répondiez à ce message avec votre mot de passe AOL afin d'éviter d'être déconnecté. »

- Localiser un salon de discussion pour les nouveaux internautes AOL et ouvrir la liste des participants en ligne.

- Envoyez un message privé contenant le phish à chaque utilisateur

Il faut se remettre dans le contexte de l’époque pour bien comprendre : l’application AOL permettait de se connecter sur des salons de discussion, certain d’entre eux étaient dédiés aux nouveaux arrivants sur AOL.

Par nouveaux arrivants on entendait alors les néophytes d’Internet. Il y a de grandes chances que ces personnes se retrouvaient pour la première fois de leur vie sur Internet. Cette non expérience des dangers d’Internet en faisait donc des cibles très vulnérables pour les attaquants.

Il faudra attendre 1995 pour qu’AOL prenne les mesures nécessaires pour protéger ses utilisateurs et 1997 pour que les premiers messages publics sur le média d’AOL soient diffusés en utilisant le terme « phishing » désormais connu de tous.

Le phishing dans les années 2000

Nous voilà au début des années 2000, AOL est en train de perdre la course, Yahoo et MSN ont le vent en poupe et Google commence à prendre les parts de marché de Lycos et Altavista. Le phishing est maintenant un terme connu de quelques internautes habitués alors qu’à peine plus de 10% de la population française a une connexion Internet à domicile.

Dans ces années, le phishing n’était pas encore la plus grande des préoccupations en terme de cyberattaques. On avait plutôt peur du bug de l’an 2000, du virus ILOVEYOU ou encore des attaques de déni de service (DoS) fréquentes qui touchaient les mastodontes d’Internet : Yahoo, CNN, eBay ou encore Amazon en ont tous fait les frais.

Et pourtant, le début de ce nouveau millénaire voit naître la démocratisation des outils — open-source — permettant le mass mailing, c’est à dire l’envoie en masse d’e-mail de phishing.

L’e-mail rentre rapidement dans les usages et remplace alors rapidement l’utilisation des salons de discussion AOL et des newsgroups. L’email est partout, son utilisation augmente de 50% chaque année entre 2000 et 2005 et ce nouveau moyen de communication est confidentiel et anonyme (on ne sait pas qui se cache derrière l’expéditeur). En somme, l’email est devenu le médium parfait pour le développement du phishing de masse.

Le cas de l’entreprise E-gold

Une des première société à payer le prix fort d’une attaque de phishing est E-gold, cette start-up fondée en pleine bulle « dot-com » des années 2000 permettait d’acheter une monnaie mondiale alternative convertible en or et d’utiliser cette monnaie sur des sites tiers.

Nous sommes en 2001, E-gold gère 2 milliards de dollars de transactions par an et voit sa base d’utilisateurs grandir à vitesse grand V. 📈

L’attaque visait les utilisateurs d’e-gold, le spoofing est la nouvelle technique à la mode. Cette technique qui permet de duper un utilisateur en lui faisant croire que e-goId.com est le même site qu’e-gold.com... alors que le « i » majuscule s’est inséré à la place du « l » minuscule de « gold ». Ce nom de domaine n’a donc rien à voir avec l’entreprise E-gold. Pour un humain, il est très difficile de s’apercevoir de la supercherie.

De la même façon que pour le faux site internet, les hackers étaient donc en mesure d’envoyer des emails depuis support@e-goid.com, ce qui rendait l’attaque encore plus crédible.

L’entreprise E-gold a perdu des millions dans cette histoire et n’a pas su endiguer les faux comptes e-gold permettant au hackers de cacher leurs gains en devise virtuelle. Ces incidents ont fini par mener E-gold à sa perte quelques années plus tard.

L’évolution du phishing 2003-2010

Alors que les internautes deviennent de plus en plus conscients des dangers liés au phishing et mieux informés sur les signaux à surveiller pour s’en prémunir, les cybercriminels développent quant à eux des techniques toujours plus sophistiquées. Ces techniques incluent notamment l'obfuscation d'URL pour créer des e-mails et des sites qui semblent légitimes et l'exploitation des vulnérabilités des navigateurs web pour permettre le téléchargement et l'exécution de code malveillant à partir d'un site hostile.

Faisons de nouveau un saut dans le passé en 2003, en pleine “browser war”, Google Chrome et Firefox n’existaient pas encore, Internet Explorer venait de dérober la quasi-entièreté des parts de marché à son concurrent Netscape.

Le navigateur de Microsoft était alors le pire ennemi des développeurs web mais aussi… des responsables de la sécurité des SI qui savaient pertinemment que ce navigateur était très vulnérable pour le plus grand bonheur des cybercriminels.

Parmi les techniques les plus utilisées à cette période, certaines sont toujours d’actualités bien que de plus en plus difficiles à mettre en oeuvre.

L'obfuscation d’URL

L'obfuscation d'URL induit les victimes en erreur en leur faisant croire que le lien ou site web qui s'affiche dans leur navigateur est celui d'un site de confiance. Bien que cette attaque soit simple à mettre en oeuvre, elle est terriblement efficace.

Les techniques sous-jacentes qui relèvent de l’obfuscation d’URL incluent les redirections HTML, l’utilisation d’image dans les e-mails, l’utilisation de jeu de caractères autres que UTF8 ou encore l’enregistrement de noms de domaines très similaires comme vu ci-dessus avec le cas e-gold.

Les vulnérabilités d’Internet Explorer

Internet Explorer sans ses failles de sécurité n’est pas Internet Explorer. On recense plus de 1000 failles ces 20 dernières années, dont plus de la moitié sont considérées comme critiques.

Nombre de vulnérabilités connues sous Internet Explorer de 2004 à 2020

Ces failles ont permis aux cybercriminels d’user de techniques de phishing tels que le l’obfuscation d’URL via des popups, ou encore l'exploitation de failles permettant à un attaquant d'utiliser l’ActiveX contrôle DHTMLEdit en le chargeant à partir d’un site web malveillant pour modifier le contenu d'une autre fenêtre du navigateur légitime et remplacer le contenu de la fenêtre légitime par du contenu malveillant.

Aujourd’hui, ce type d’attaque est devenu beaucoup plus difficile voire impossible grâce aux navigateurs web modernes qui sont beaucoup plus sécurisés qu’auparavant.

L’abus de noms de domaine internationalisés

Ce type d’attaque — également connu sous le nom d’attaque homographique — était très en vogue car presque indétectable pour la victime : il s’agit d’utiliser la ressemblance des caractères dans différentes langues écrites (latin, cyrillique, etc.).

Cela permet d’enregistrer des nom de domaines comme « аmazon.com » en lieu de « amazon.com ». Le premier « а » est en effet un « a » cyrillique, la différence est invisible pour un humain.

ℹ️ Aujourd’hui et depuis 2003, l’utilisation de la syntaxe « punycode » permet l’utilisation des noms de domaine internationalisés de façon transparentes pour l'utilisateur. Les caractères non issus de l’alphabet latin sont automatiquement remplacés par leur équivalent en punycode ce qui rend cette attaque homographique plus facilement identifiable, encore faut-il avoir le bon réflexe de bien vérifier l’URL affichée par le navigateur.

amazon.com avec un “a” cyrillique en Punycode

La démocratisation des kits de phishing

Les kits de phishing sont des kits comprenant tout l'attirail pour piéger sa victime : fausses pages web, modèles de mails de prétexte, passerelles de paiement, etc.

Phishing kit contenant un faux formulaire d'inscription sur Bank of America

Ces kits se démocratisent dans la première partie des années 2000 à mesure que les groupes de cybercriminels s’organisent entre eux pour gagner en efficacité.

La cybercriminalité commence à rapporter gros et est considéré en 2004 par le FBI comme un organe à part entière du crime organisé. C’est d’ailleurs autour de cette même époque que le grand public découvre l'existence des cyber-gangs à l’instar des russes RBN, Evil Corp ou encore Fancy Bear.

L’avènement des réseaux sociaux

Enfin, les années 2000 marquent l’arrivée des grands acteurs des réseaux sociaux : MySpace, Facebook, YouTube, Twitter, etc.

Cette révolution des usages a donné un grand coup de pouce aux hackers : le recueil des informations personnelles des victimes devient un jeu d’enfant, l’information personnelle est désormais publique et accessible à tous. Les utilisateurs sont peu conscients du danger et ils n’hésitent plus à partager leurs photos de vacances, à révéler pour qui ils votent, leurs problèmes de santé ou encore leurs déboires amoureux.

Ces informations sont cruciales pour les cyber-criminels qui profiteront de ces nouveaux médias en ligne pour améliorer leurs scénarios d’attaque et encore mieux manipuler leurs victimes pour les inciter à divulguer leurs données confidentielles.

Les réseaux sociaux ont permis également le développement des attaques de « spear phishing », ou harponnage en français. Ce type d’attaques de phishing est envoyé à une cible sélectionnée (un individu ou une organisation) avec un scénario d’attaque fortement personnalisé et un gain à la clé généralement plus gros.

👉 La suite de l'article où l'on parlera de l'évolution du phishing de 2010 à nos jours ainsi que du futur du phishing est disponible ici 👨💻🎣