Dans cet article nous allons voir comment personnaliser un test de phishing avec Arsen.

Plus précisément, quels sont les éléments qu’on peut insérer dans le mail pour avoir un scénario réaliste, personnalisé et plus ou moins difficile ?

Avant d’utiliser Arsen, vérifiez bien que vous êtes « white listé », l’objectif étant de tester vos collaborateurs et non la qualité de votre anti-phishing, c’est une étape importante avant d’envoyer des campagnes de faux-phishing.

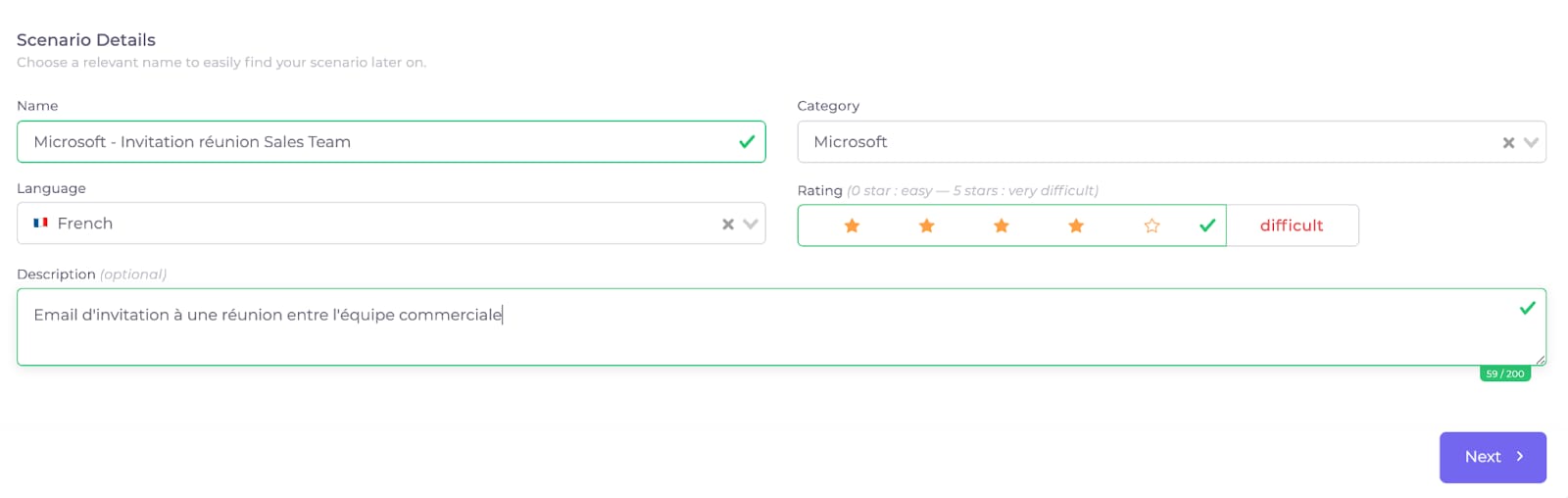

Définir les attributs du scénario pour une organisation et une pédagogie optimale

Toutes les campagnes ne sont pas égales : certaines sont très difficiles à détecter et peuvent contenir un prétexte propre à l’entreprise, des informations « privées » ou un expéditeur venant de l’intérieur de la société. D’autres sont plus évidentes avec des sujets génériques ou des fautes d’orthographe par exemple.

Arsen prend en compte la difficulté du scénario de votre campagne dans le calcul du score de sécurité de l’entreprise. Plus le scénario choisi est indiqué comme difficile, moins on pénalise les collaborateurs s’ils se font compromettre, plus on les récompense s’ils signalent le mail comme un mail de phishing.

N’hésitez pas à réaliser quelques campagnes de phishing de difficulté faible afin d’augmenter le renforcement positif. En effet, un collaborateur qui échoue à chaque fois peut exprimer un désintérêt avec le temps dans la lutte contre le phishing ou adopter la certitude qu’il n’est pas capable de détecter un email de phishing, ce qui sera contre-productif.

Un autre paramètre important lors de cette étape est de choisir un nom et une description spécifique à chaque scénario afin de vous aider à administrer votre espace Arsen de manière optimale. Plus vous créerez des scénarios, plus l’organisation dans votre catalogue permettra de vous faire gagner du temps et donc de la productivité dans la mise en place de vos futures simulations.

Un corps d’email personnalisé pour un meilleur entraînement

Un bon entraînement est un entraînement proche de la réalité. Vous pourrez ainsi évaluer les risques du « vrai » phishing sur vos collaborateurs.

Lorsque vous écrivez le corps de votre email de phishing, utilisez des leviers psychologiques pour gagner en réalisme. Les hackers n’hésitent pas à user de l’ingénierie sociale pour susciter de la curiosité, de la peur, de l’urgence ou encore de la fierté.

En utilisant différents leviers psychologiques dans vos campagnes, vous identifierez plus facilement quelles sont les techniques les plus efficaces sur votre société en plus d’entraîner vos collaborateurs à résister à différentes techniques de manipulation.

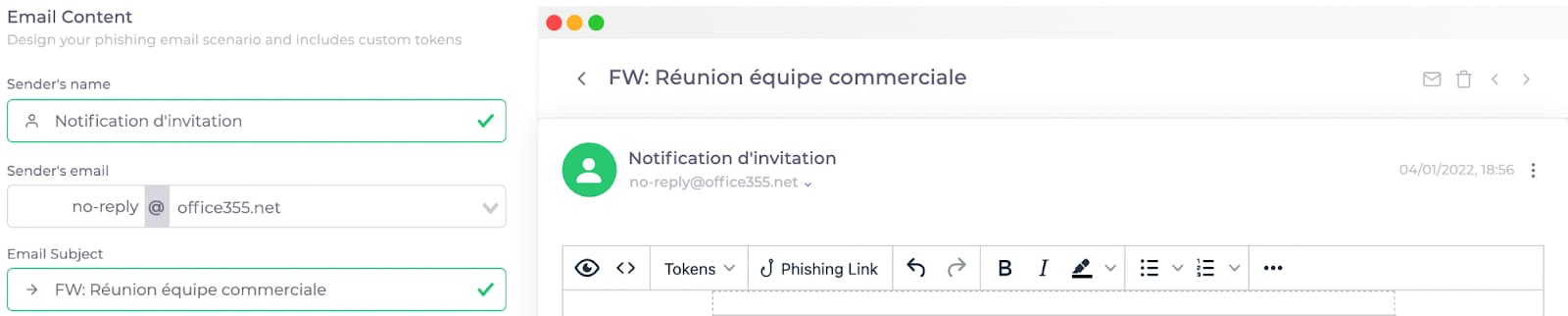

Au niveau de l’objet de l’email, vous pouvez insérer « RE: » ou « FW: » au début afin de faire croire que ce mail s’inscrit dans la suite d’une conversation déjà présente dans la boîte de réception. Ces détails augmenteront la difficulté du scénario chez certaines populations.

Lorsque vous choisissez l’adresse email de l’expéditeur, il est important de s’assurer qu’elle est cohérente avec le scénario choisi. Pour faire une campagne plus facilement détectable vous pouvez par exemple changer l’adresse email pour qu’elle ne soit pas cohérente avec le mail envoyé, rendant ainsi la difficulté plus simple.

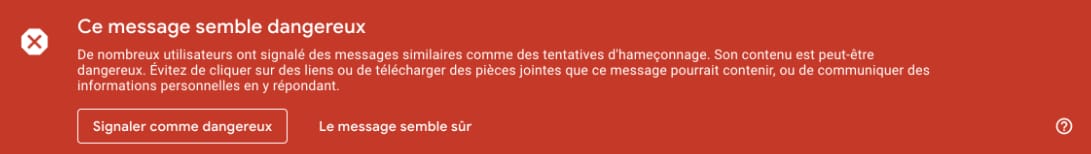

Attention cependant, une vérification est généralement effectuée par la plupart des systèmes anti-phishing pour empêcher l’impersonation. Si vous utilisez un nom d’expéditeur qui correspond par exemple à l’un de vos services où l’adresse email n’est pas la même, il y a un risque d’avoir un affichage sur le client mail et donc de laisser des indices aux collaborateurs, ce qui n’est pas dans l’habitude des hackers.

Aperçu visible dans un mail lorsque Google détecte une potentielle menace

Donner du contexte pour plus de réalisme

Il est important d’enrichir le contexte du scénario de phishing avec des éléments qui inciteront au clic. Ils doivent être cohérents pour que le collaborateur clique sans trop de doutes.

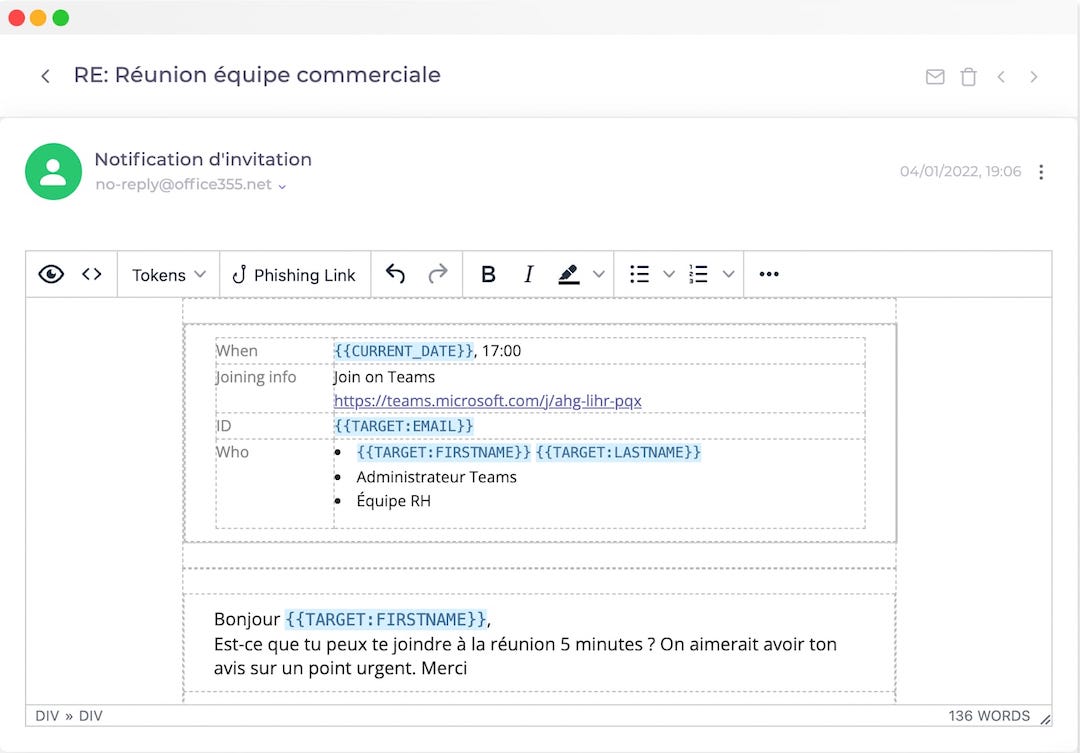

Tout d’abord, vous pouvez rajouter des noms/prénoms/emails de personnes d’autorité dans l’entreprise afin de rajouter de la pression hiérarchique dans votre mail. Par exemple, pour une invitation à un meeting, rajoutez les coordonnées d’un manager ou d’un responsable en invité, le soi-disant meeting sera donc plus important, plus réaliste et plus urgent. Lors d’une attaque réelle, il est facile pour un hacker de connaître l’identité de personnes d’autorités sur LinkedIn ou dans la presse.

Dans le cadre du scénario d’invitation à un meeting, il est préférable de définir la date de la réunion au jour même pour que la compromission soit plus rapide et pour créer un sentiment d’urgence. C’est également le souhait du hacker lors de véritables campagnes : il cherche à créer de l’urgence pour rapidement obtenir un accès. Pour une campagne sur un petit effectif, vous pouvez programmer la réunion dans l’heure. Cependant, si vous testez une équipe plus conséquente, affichez une date de réunion en fin de journée pour que la campagne ait eu le temps d’être intégralement envoyée.

Enfin pour ce qui est du texte de votre campagne, il est judicieux d’adopter une communication proche de celle que vous avez en interne avec les codes de communication de votre entreprise. C’est une technique également utilisée par les hackers qui peuvent analyser la communication de l’entreprise sur plusieurs semaines s’ils ont accès à des emails internes.

Vous pouvez créer de l’urgence en écrivant par exemple « Bonjour PRENOM, Est-ce que tu peux te joindre à la réunion 5 minutes ? On aimerait avoir ton avis sur un point urgent. Merci ».

Ici, on a l’impression que le mail a été créé rapidement et laisse sous-entendre son côté urgent mais aussi “naturel”. Vous n’utiliserez pas le même ton et la même communication si vous vous adressez à un prestataire, un supérieur, un collègue, un client ou encore un fournisseur c’est pourquoi il est nécessaire d’adapter son langage à la personne testée comme lors de vos véritables échanges.

Évaluer ou former : une redirection formatrice

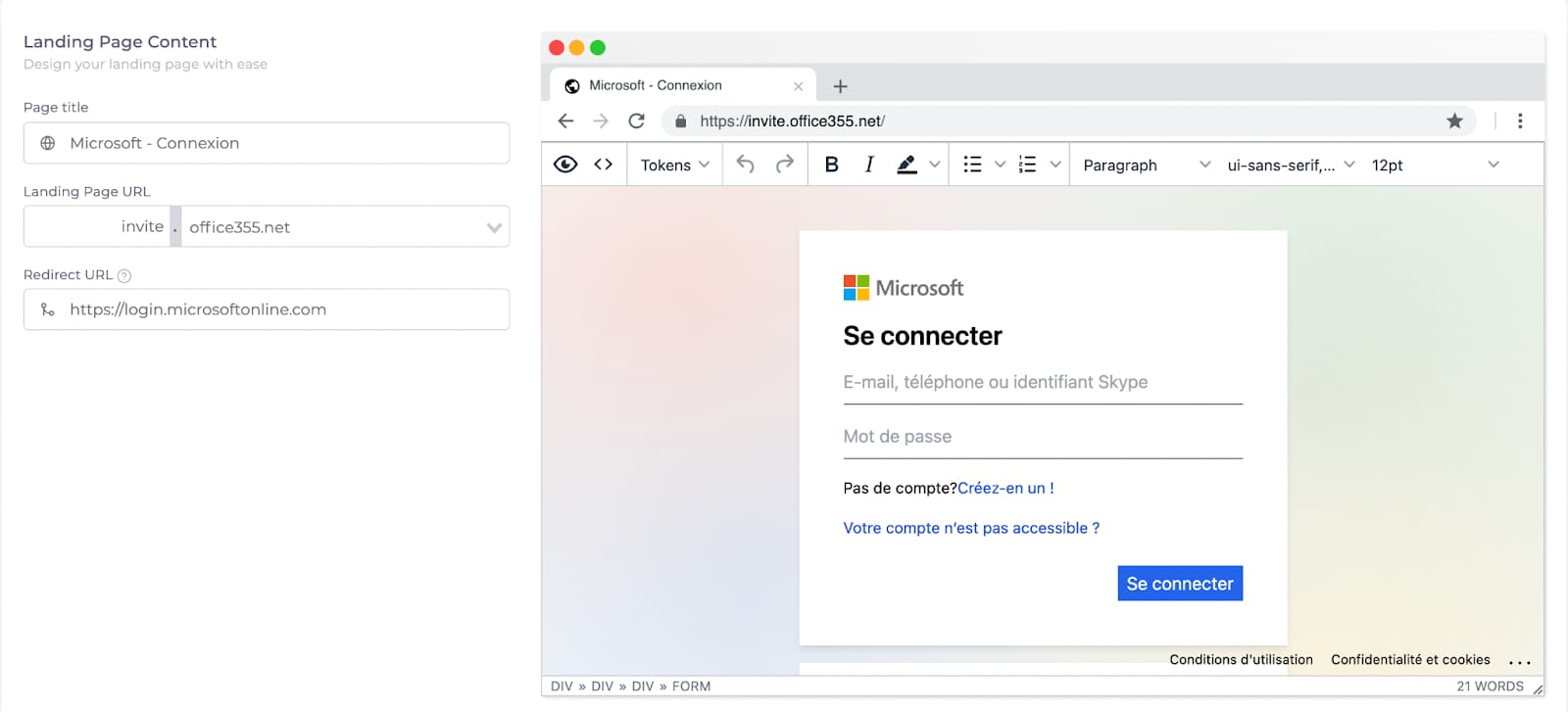

Selon le type de campagne (lien vers différents types d’attaques de phishing) que vous souhaitez effectuer - la simulation silencieuse ou la simulation avec sensibilisation intégrée - votre URL de destination ne sera pas la même.

Si vous souhaitez effectuer une campagne au plus proche du réel, optez pour la simulation silencieuse. Elle redirige l’utilisateur qui envoie ses informations de connexion sur la page de connexion vers une page dont le but est de paraître la moins suspicieuse possible.

Nous utilisons souvent un portail avec une authentification longue ou unique (SSO) ou une page d’erreur, ce qui rend l’attaque discrète, sans communiquer au collaborateur qu’il vient de se faire piéger.

Cette simulation sensibilise davantage sur la discrétion des attaques et permet d’évaluer le niveau de l’entreprise face à une menace réaliste. Les utilisateurs ne recevant aucune information sur l’erreur commise, vous évitez qu’ils se passent l’information qu’une simulation de phishing est en cours.

Cependant, si vous ne donnez pas d’outils et de méthode de détection aux personnes testées, il est probable de ne pas voir d’évolution dans le score de vos campagnes. Le collaborateur peut également se sentir davantage piégé qu'entraîné, c’est pourquoi il est intéressant de varier vos campagnes et de faire d’en faire certaines dédiées à la sensibilisation.

Si vous souhaitez une sensibilisation immédiate, la simulation avec sensibilisation intégrée sera idéale pour votre campagne. Cette méthode redirige cette fois-ci la page de connexion vers une page de sensibilisation. Que ce soit votre système d’apprentissage (LMS) ou des contenus fournis par Arsen, l’action de compromission est immédiatement suivie par une formation. Le collaborateur aura un meilleur engagement et il sera directement formé au moment le plus optimal.

Vous pouvez retrouver nos kits de sensibilisation (lien) pour vous aider dans la formation de vos collaborateurs en cybersécurité.

Conclusion

En conclusion, personnaliser ses scénarios vous permet de rendre l’attaque à la fois plus difficile à identifier mais aussi d’obtenir des résultats plus proches de la réalité.

Cela vous permet également de cibler un service ou un groupe de collaborateurs en particulier et d’adapter le scénario suivant leur profil.

En variant les difficultés, les leviers psychologiques utilisés et les scénarios vous aurez plus de facilités à identifier les différentes faiblesses de vos collaborateurs. En fonction des résultats, vous élaborerez ainsi des campagnes adaptées à votre société rendant vos formations plus efficaces.