Tous les emails de phishing ne sont pas égaux.

Quand je demande à quelqu’un ce que lui évoque un “email de phishing”, les descriptions sont très variées.

Parmi ces descriptions, le niveau de difficulté — c’est à dire à quel point il est difficile de détecter la fraude — est lui aussi variable.

Chris Hadnagy, expert incontesté du social engineering et du phishing expose dans son livre « Phishing in Dark Waters » une classification du niveau de difficulté des emails de phishing.

Dans cet article, nous allons parler de cette classification et de comment, en tant qu’experts en cybersécurité, nous pouvons l’utiliser dans un objectif pédagogique, afin d’améliorer nos programmes de sensibilisation au risque de phishing.

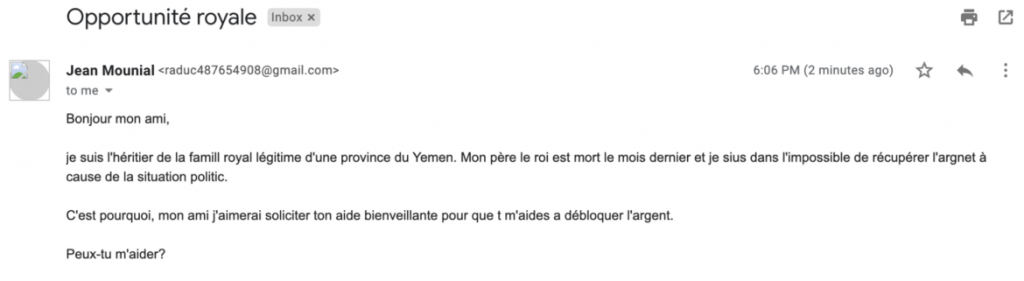

Niveau 1 : l’arnaque improbable

Commençons par le niveau de difficulté le plus bas. Ces attaques sont très souvents détectées par les nombreux indices qu’elles laissent.

Le phishing de niveau 1 n’inspire pas confiance.

Néanmoins si elles continuent à être utilisées, c’est qu’elles fonctionnent. Le coût de production d’une telle campagne est très faible, il suffit de quelques victimes pour générer un retour sur investissement intéressant.

Plusieurs éléments doivent alerter lorsqu’on rencontre un email de phishing de niveau 1 :

- Le message est souvent impersonnel. Il ne s’adresse pas à la victime par son nom ou prénom et amène des éléments génériques.

- Il contient des fautes d’orthographe et de grammaire, mettant en doute le professionnalisme de l’expéditeur

- Le message est très simple et son prétexte est très improbable. Par exemple, “vous avez hérité de millions…”

- Le scénario fait appel à la cupidité, la peur ou la curiosité : il utilise des instincts très “basiques” pour susciter la prise d’action et la compromission de la cible.

- L’email contient des liens qui amènent vers les pages cibles, vers des noms de domaines suspects ou cherche à introduire ouvrir une discussion amenant vite à l’extorsion de fonds

- L’adresse de l’expéditeur est inconnue, on ne connaît pas l’expéditeur ni son adresse.

L’ensemble de ces éléments rendent la menace facilement détectable. Ses indices évidents rendent ces emails facilement détectables tant par les protections techniques que par les collaborateurs recevoir ces emails.

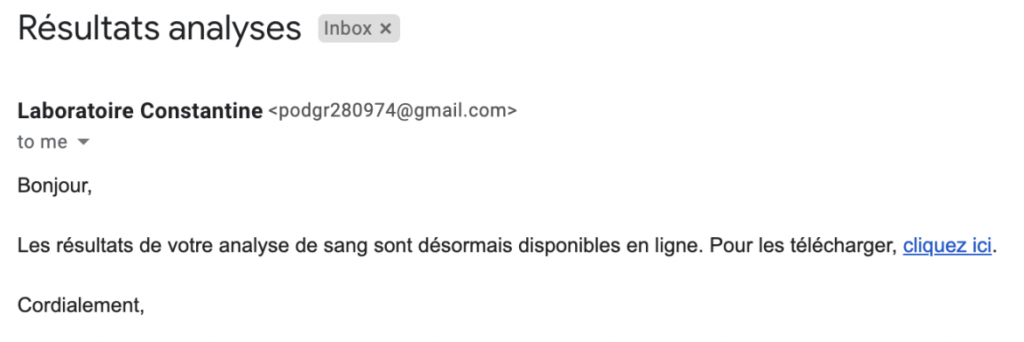

Niveau 2 : la variante améliorée

Les phishing de niveau 2 manquent de contexte mais sont mieux construits et camouflés.

Là où un phishing de niveau 1 est très improbable, le phishing de niveau 2 est légèrement mieux travaillé :

- L’orthographe est bien meilleur

- Le scénario est quelque peu plus réaliste et on évite les prétextes complètement irréalistes

En revanche, on retrouve encore beaucoup de signaux qui suscitent automatiquement la méfiance chez le collaborateur un tant soit peu entraîné.

- Le mail est impersonnel, impliquant potentiellement un email de masse avec peu de recherche initiale sur la cible

- L’attaque utilise souvent des liens dans le corps de l’email, qui pointent vers des domaines qui ont souvent l’air illégitimes. Un simple survol avec la souris du lien permet de se rendre compte de ces incohérences et identifier l’email comme frauduleux.

- L’origine du message provient toujours d’un expéditeur inconnu dont nous n’attendons pas de communication.

- Le prétexte utilisé est toujours très basique, faisant appel à la curiosité, la cupidité ou la peur de manière très évidente.

C’est souvent aux emails de phishing de niveau 1 et 2 que les personnes se réfèrent quand ils cherchent à définir ou exprimer ce qu’est le phishing.

Ces emails sont souvent des arnaques basiques ou scams et sont généralement envoyés avec des outils d’emailing de masse, sans grand niveau de sophistication.

Néanmoins le niveau de difficulté ne s’arrête pas là et il existe des niveaux pour lesquels les attaques sont plus difficiles à détecter.

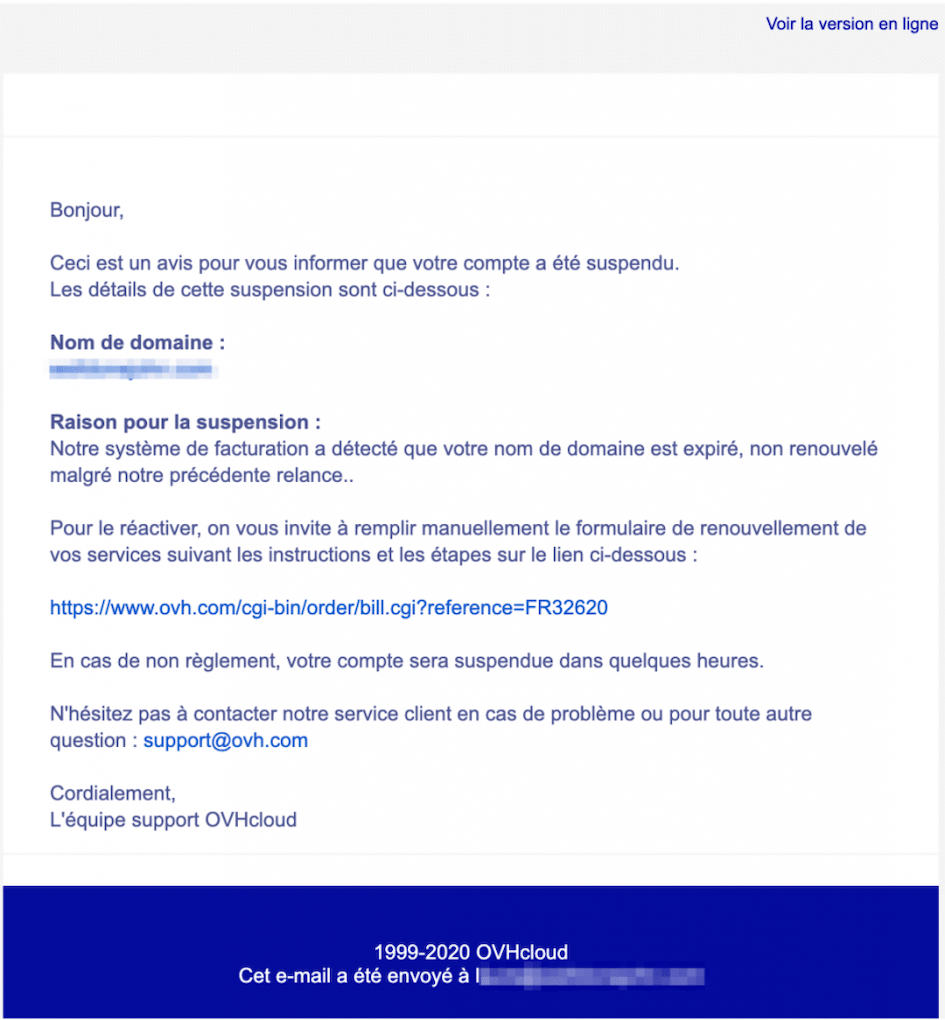

Niveau 3 : la menace

Le phishing de niveau 3 est souvent plus convaincant.

Le niveau suivant est bien plus dangereux. Il s’agit encore d’une attaque à relativement grande échelle et bien souvent, elles utilisent un lien vers une page piégée. Cela créé un schéma de répétition qu’on peut donc détecter.

Cependant :

- La communication est personnalisée. On retrouve des données propre à la cible comme son nom de famille.

- L’orthographe et la grammaire sont bonnes

- Le message et son prétexte sont réalistes, cohérents et utilisent la peur ou la curiosité pour susciter l’action. C’est une attaque contextualisée

- Il a souvent une usurpation d’identité qui reprend correctement l’identité visuelle de l’expéditeur que l’attaquant prétend être

- L’expéditeur paraît légitime

L’exemple le plus criant d’un phishing de niveau 3 est la campagne de phishing visant les clients OVH.

Dans ce scénario, l’attaquant utilise la peur de la suspension du site Internet impliquant une potentielle perte financière et un impact réputationnel pour susciter l’action — la saisie des informations de carte bancaire sur un formulaire de paiement.

Niveau 4 : le spear-phishing

Contrairement aux niveaux précédents, le spear-phishing n’a pas réellement de schéma qu’il reproduit.

Les scénarios sont personnalisés et contextualisés, bien souvent même individualisés. Ils sont cohérents, parfois avec un branding, parfois semblant venir d’un collègue ou une figure d’autorité et n'incorporent aucun branding — l’email semble alors plus personnel.

Ces emails peuvent inclure un lien corrompu, une pièce jointe ou même simplement des instructions amenant à effectuer une action compromettante.

Ils sont particulièrement difficiles à détecter et ne touchent souvent que quelques personnes au sein de l’entreprise, réduisant encore les chances de détection.

Ces emails sont dangereux et un bon niveau d'entraînement à la détection doit être acquis afin de ne pas laisser les cybercriminels profiter des ouvertures qu’ils peuvent créer.

Application pédagogique

Chez Arsen, notre objectif est d’améliorer la capacité de détection et de signalement des attaques des collaborateurs de nos clients afin d’en faire des éléments de protection actifs lorsqu’ils subissent une attaque.

Pour cela, nous menons deux actions en parallèle :

- La simulation en conditions réelles, pendant laquelle nous exposons les collaborateurs à des campagnes de phishing

- L’envoi de programme en microlearning, leur permettant de rapidement acquérir un savoir-faire mobilisable en situation

Cette notion de niveau de difficulté nous permet d’adapter l'entraînement des collaborateurs en fonction de leur niveau.

Ce dernier est déduit de leur comportement lors des premières simulations.

Cela nous permet d’améliorer la pédagogie et créer une expérience d’apprentissage adaptatif où la difficultée est personnalisée en fonction du niveau de chacun.

En somme, notre objectif n’est pas de piéger continuellement les collaborateurs mais de leur permettre de détecter nos simulations et suivre les procédures de signalement.

Recourir à des emails facilement détectables permet parfois de créer une bonne première expérience de détection et renforcer l’investissement des collaborateurs dans l’expérience de formation.

Connaître le niveau moyen auquel est testé l’ensemble des collaborateurs nous permet aussi d’ajuster le score de sécurité de votre entreprise : plus le niveau est élevé, plus la société est résiliente aux attaques de phishing, plus elle est en sécurité.

Application pratique

Lors de vos simulations de phishing, notez une estimation indicative du niveau de difficulté.

Si vous utilisez Arsen, rien de plus simple : lorsque vous configurez un scénario, vous pouvez déclarer un niveau de difficulté dès la première page de paramétrage du scénario de phishing.

Réglage de la difficulté, de 1 à 5 étoiles dans la plateforme Arsen

Ce niveau de difficulté sera pris en compte dans la pondération des scores de sécurité des collaborateurs et donc dans le calcul du niveau de résilience de votre entreprise.

Les éléments qui influent sur le niveau de difficulté de vos scénarios sont souvent :

- le réalisme des emails et landings de la campagne de phishing allant de l'orthographe au design

- les indices que vous laissez au niveau des liens, noms de domaine et informations relatives à l'expéditeur

- le niveau de réalisme de la campagne en interne : outils, timing et qualité du prétexte par rapport à l'environnement de l'entreprise

En fonction de ces paramètres, déterminez le niveau de difficulté du scénario de votre campagne.

Si vous n'utilisez pas notre solution de simulation de phishing, cela vous sera tout de même utile pour comprendre la performance de vos collaborateurs sur cette campagne lors de la restitution des résultats.

Conclusion

Les emails de phishing sont plus ou moins détectables. De l’email mal orthographié, hors contexte avec un scénario improbable au spear-phishing au contenu hyper-personnalisé, l’éventail de possibilités est grand.

Idéalement, tout le monde devrait pouvoir avoir les connaissances et réflexes nécessaires à la détection d’emails de phishing, même si ceux-ci sont extrêmement poussés.

À défaut, cet article vous permet déjà de ne pas sous-estimer les cybercriminels en pensant que leur arsenal se limite à des emails mal orthographiés.